Что такое XSS-уязвимость и как тестировщику не пропустить ее Хабр

В типичном случае поле ввода заполняется частью HTTP-запроса, например параметром строки запроса URL-адреса, что позволяет злоумышленнику осуществить атаку с использованием вредоносного URL-адреса таким же образом, как и Отражённый XSS. От жертвы требуется определенное действие, чтобы вызвать обработчик событий и запустить вредоносный скрипт в установленной форме. Для этого используется социальная инженерия, например отправка электронного письма Веб-программирование с призывом перейти по ссылке и нажать на определенную область на сайте. Как только пользователь наведет на нужный объект и кликнет по нему, запустится вредоносный скрипт. Для внедрения вредоносного скрипта злоумышленник может использовать следующие каналы или векторы атаки, то есть точки проникновения в защиту сайта или веб-приложения. Один из механизмов обеспечения безопасности в интернете — правило ограничения домена.

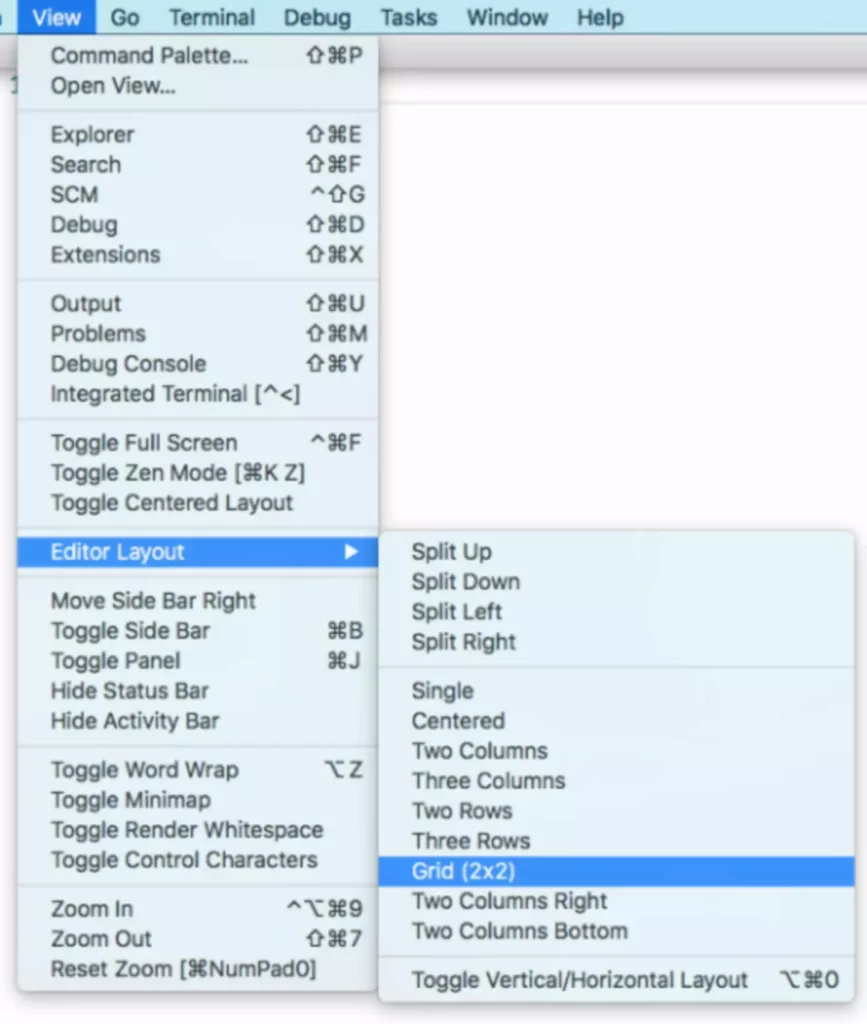

Как работает межсайтовый скриптинг?

Атаки методом грубой силы могут использоваться и против ключей шифрования, поскольку шифрование и криптография являются важнейшими компонентами кибербезопасности. Шифрование – это процесс преобразования информации в код для предотвращения xss атака несанкционированного доступа с использованием алгоритмов, требующих ключа для расшифровки данных. Стойкость шифрования обычно измеряется в битах, наиболее распространены 128- и 256-битные шифры. Скрипт не должен сохраняться на серверах приложения, он попадает жертве через ссылку.

Что делать, если вы стали жертвой атаки грубой силы

Так как https://deveducation.com/ основная цель злоумышленника – запустить вредоносный скрипт на компьютере жертвы, существует еще и два основных типа XSS-атак по способу взаимодействия. Например, Jetpack Scan использует базу данных уязвимостей WPScan и сканирует ваш веб-сайт на ее основе. Это наиболее полная доступная база данных уязвимостей WordPress, которая может помочь вам выявить проблемы безопасности вашего сайта. С другой стороны, CSP позволяет вам настроить источники, из которых ваш веб-сайт может загружать сценарии. Поскольку XSS-атаки основаны на том, чтобы веб-сайты выполняли вредоносные сценарии, CSP может помочь вам ограничить параметры, которые сайт будет выполнять, настроив список разрешений. Все атаки CSRF имеют структуру, аналогичную той, которая была описана в последнем разделе.

причин, почему DAST это универсальное решение для тестирования безопасности веб-приложений

Злоумышленники настраивают ботов для сканирования Интернета и поиска веб-сайтов с уязвимостями, которыми они могут воспользоваться. Поэтому повышение безопасности веб-сайтов имеет важное значение, даже для новых веб-сайтов, которые еще не получают много трафика. Хорошей новостью является то, что существует значительное совпадение мер безопасности, которые вы можете предпринять для защиты от атак XSS и CSRF. Несмотря на то, что хорошие методы обеспечения безопасности сильно различаются с технической точки зрения и векторов атак, они во многом помогают предотвратить и то, и другое. JavaScript прошел путь от добавления динамичности к статическим HTML-страницам до ключевого компонента современных веб-приложений, делая XSS распространенной уязвимостью безопасности. Атаки типа XSS стали более влиятельными из-за увеличения использования JavaScript не только на клиентской, но и на серверной стороне с помощью Node.js.

Уязвим ли плагин CKEditor в Django к XSS атакам?

По статистике, на XSS приходится более 20% всех атак на ресурсы пользователей. С помощью скриптов, злоумышленники могут получить данные от сайтов, социальных сетей, вывести деньги, получить доступ к личной информации или внедрить вредоносный код на ПК пользователя. Межсайтовый скриптинг (Cross-Site Scripting, XSS) — это уязвимость на веб-сайте, пользуясь которой злоумышленники могут получить доступ к данным пользователей. Уязвимости позволяют маскироваться под пользователя, выполнять от его имени любые действия.

OAuth2 используется для интеграции множества клиентов с одним провайдером. Кроме того, клиентское приложение в процессе авторизации должно будет выполнить POST-запрос к авторизационному сервер, то есть нужно иметь правильно настроенные CORS-политики, а это само по себе не просто. Если говорить о реализации OAuth2 в SPA, точно стоит озадачиться безопасностью вашего домена — не забывать про state, PKCE, поскольку по сути это единственное, что отделяет вас от хаоса. OAuth2 — это широко распространенный протокол авторизации, который позволяет различным системам взаимодействовать и обмениваться данными с разрешения пользователя. Ниже приведены некоторые из наиболее распространенных типов, каждый из которых сопровождается кратким объяснением того, как они работают, и их потенциального воздействия.

- Эти атаки распространены благодаря своей простоте и эффективности, представляя собой постоянный риск для онлайн-безопасности и персональных данных.

- Но главное — осознавать реальность угроз и принять все необходимые меры для защиты своих данных.

- Это уязвимости самих браузерных программ, которыми пользуются посетители сайтов.

- Дистрибьютор программных продуктов для аналитики данных и оптимизации бизнес-процессов.CoreWin – основа ваших побед.

- Из-за этого злоумышленникам будет сложнее атаковать пользователей, поскольку им придется часто повторно входить в систему.

Для самого сервера, на котором размещается «зараженный» ресурс, XSS опасности, как правило, не представляет. Основную угрозу он несет пользовательским данным, которые часто размещаются на страницах сайта или веб-приложения. Однако с помощью межсайтового скриптинга злоумышленник может получить доступ к данным администратора, дающим контроль над контентом и панелью управления. Злоумышленники могут украсть конфиденциальную информацию, такую как учетные данные для входа в систему, личные данные или финансовые данные, путем захвата ввода пользователя через поля формы или захвата пользовательских сеансов. Они также могут искажать веб-сайты, изменяя содержимое или перенаправляя пользователей на вредоносные веб-сайты. Кроме того, XSS можно использовать для распространения вредоносных программ, таких как трояны или программы-вымогатели, обманом заставляя пользователей загружать или запускать вредоносные файлы.

Некоторые исправления безопасности, которые вы можете реализовать, чтобы предотвратить их, также работают для XSS-атак. Сделав свой сайт более защищенным от одного типа атак, вы также можете защититься от другого. Это крайний пример, но именно такой сценарий возможен при успешной атаке CSRF. Для обычного веб-сайта целью этой атаки может быть кража пользовательских данных, что может иметь разрушительные последствия для бизнеса.

Изначально основным языком, на котором создаются такие скрипты, был JavaScript. XSS-атака предполагает внедрение вредоносных скриптов на веб-сайты с использованием уязвимостей в их коде. XSS-атаки обычно используют JavaScript, и их можно использовать для кражи такой информации, как учетные данные для входа или личные данные.

Начиная с версии 92 (от 20 июля 2021 г.) фреймы из разных источников не могут вызывать alert(). Поскольку они используются для создания более продвинутых XSS атак, вам нужно использовать альтернативную полезную нагрузку. Если вам интересно узнать больше об этом изменении и о том почему нам нравится print(), прочитайте статью на эту тему alert() is dead, long live print(). Атака, основанная на отражённой уязвимости, на сегодняшний день является самой распространенной XSS-атакой.

Мы рассмотрели некоторые методы обнаружения и предотвращения атак CSRF и XSS по отдельности. Теперь пришло время рассмотреть более комплексные методы обеспечения безопасности, которые помогут вам остановить эти и другие типы атак. Для вашего бизнеса денежные потери могут быть вызваны снижением доверия пользователей или даже крупными штрафами, если вы нарушаете правила, защищающие конфиденциальность пользователей.

Межсайтовый скриптинг (XSS) — это распространенная уязвимость в веб-приложениях, которая позволяет злоумышленникам внедрять вредоносные скрипты в веб-страницы, просматриваемые другими пользователями. XSS-атаки могут иметь различные типы, и понимание этих типов важно для эффективной безопасности веб-приложений. В этом ответе мы рассмотрим различные типы XSS-атак и то, чем они отличаются друг от друга.

XSS в DOM-модели возникает на стороне клиента во время обработки данных внутри JavaScript-сценария. При некорректной фильтрации возможно модифицировать DOM атакуемого сайта и добиться выполнения JavaScript-кода в контексте атакуемого сайта. Атака, основанная на отражённой уязвимости, на сегодняшний день является самой распространенной XSS-атакой[13]. Отражённая XSS-атака срабатывает, когда пользователь переходит по специально подготовленной ссылке. Браузер воспринимает любой код, который мы передаем и обрабатываем на веб-сервере, как набор html-форм JavaScript и CSS.